ردیابی اینترنتی

آیا می شود افراد را در اینترنت ردیابی کرد؟سوالی که احتمالا تا کنون زیاد از خودتان پرسیده اید.

دنیای تکنولوژی پر از ناشناخته هایی است که هر کدام از ما نهایتا توانسته ایم بخش کوچکی از آن را درک یا تجربه کنیم، هر روز با عبارات و پدیده های جدیدی روبرو می شویم که ناخودآگاه ذهن جستجوگرمان را به کاوش وا می دارند، عرصه وب نیز به عنوان زیر مجموعه ای از این دنیای پهناور، ناگفته ها و ناشناخته های زیادی می تواند در خود به صورت بالقوه و نهفته داشته باشد که البته دانستن تمام آنها نه لازم است و نه مقدور، اما برخی از موارد را می توان به عنوان دانش عمومی وب، مطالعه کرد و به خاطر سپرد.

آیا می شود افراد را در اینترنت ردیابی کرد؟

از طریق چت و ایمیل می شود فهمید که یک نفر اهل کجاست؟

اینها سوالاتی است که احتمالا تا الان زیاد از خودتان پرسیدید!خوب جواب مثبت است ، این عمل به سادگی امکان پذیرهست. ابتدا به طور خیلی مختصر طریقه ارتباط برقرار کردن کامپیوترها با همدیگر در اینترنت اشاره میشود.

چگونه کاربران اینترنتی ردیابی میشوند؟

IP چیست؟

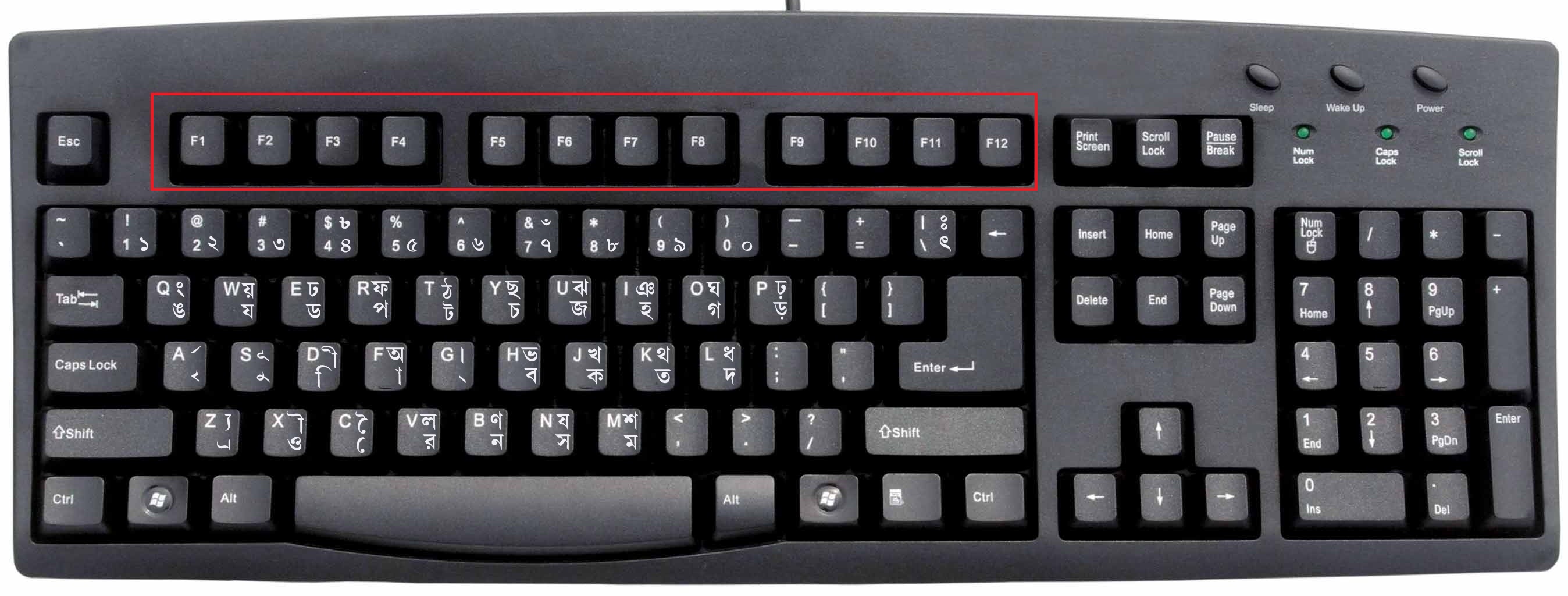

IP (آی پی) که آن را IP address هم می گویند در واقع مخفف عبارت Internet Protocol address یا آدرس های پروتکل اینترنت (شبکه جهانی) است که به صورت یک سری اعداد با قاعده، به هر وسیله ای (اعم از کامپیوتر، تلفن همراه، چاپگر و...) که به شبکه وب متصل شود، اختصاص داده می شود، IP در واقع یک شماره شناسایی یکتا برای یک ارتباط تحت وب است که با آن کامپیوترهای مختلف (یا سرورهای مختلف) در شبکه گسترده وب از هم بازشناخته می شوند، بدین ترتیب موقعیت جغرافیایی کاربر، اطلاعات اتصال به شبکه و... قابل شناسایی و پیگیری است، البته باید توجه نمود که بیشتر کاربران خانگی از IP اختصاص داده شده توسط سرویس دهنده خود (ISP یا Internet service provider) استفاده می کنند، لذا IP آنان در واقع شماره اختصاص داده شده توسط شرکت خدمات دهنده اینترنت است که معمولا تعداد و سری خاصی از IP ها را برای اتصال در اختیار دارد، از این رو IP شما در هر بار اتصال به اینترنت ممکن است تغییر کند، منتها کشور، نام و موقعیت جغرافیایی سرویس دهنده شما همان اطلاعات ISP خواهد بود، چون شما از یکی از کانال ها و شماره های اتصال آن شرکت استفاده می کنید.

چه نوع اطلاعاتی جمع آوری می شود ؟

زمانی که شما یک وب سایت را ملاقات می نمائید اطلاعات خاصی به صورت اتوماتیک برای سایت مورد نظر ارسال می گردد. اطلاعات فوق می تواند شامل موارد زیر باشد :

آدرس IP:

به هر کامپیوتر موجود بر روی اینترنت یک آدرس IP منحصر بفرد نسبت داده می شود. کامپیوتر شما ممکن است دارای یک آدرس IP ایستا و یا یک آدرس IP پویا باشد. در صورت استفاده از یک آدرس IP ایستا، آدرس فوق هرگز تغییر نخواهد کرد. برخی مراکز ارائه دهنده خدمات اینترنت ( ISP )، دارای مجموعه ای از آدرس های IP می باشند و هر مرتبه که شما از طریق آنان به اینترنت متصل می شوید، یکی از آدرس های IP موجود به شما اختصاص داده می شود. به این نوع آدرس ها، آدرس های IP پویا گفته می شود.

نام domain:

اینترنت به مجموعه ای از domain تقسیم شده است و هر account کاربر به یکی از domain ها مرتبط می باشد. برای شناسائی domain کافی است به قسمت انتهائی URL دقت نمائید. مثلا" از edu. برای مراکز و موسسات آموزشی، gov. برای سازمان های دولتی، org. برای سازمان ها و com. برای کاربردهای تجاری استفاده می شود. کشورهای زیادی نیز دارای اسامی domain مختص به خود می باشند.

جزئیات نرم افزارهای استفاده شده جهت استفاده از اینترنت:

پس از اتصال کاربران به اینترنت و مشاهده سایت های مورد نظر، می توان نوع و شماره نسخه نرم افزار مرورگر استفاده شده و یا سیستم عامل نصب شده بر روی کامپیوتر کاربر را نیز تشخیص داد.

چگونه کاربران اینترنتی ردیابی میشوند؟

صفحات مشاهده شده:

اطلاعات مربوط به صفحات مشاهده شده، مدت زمان ماندن بر روی یک صفحه خاص و این که شما از چه محلی وارد سایت شده اید ( نظیر یک مرکز جستجو . ... ) نیز قابل ردیابی توسط وب سایت هائی است که شما آنان را مشاهده می نمائید.

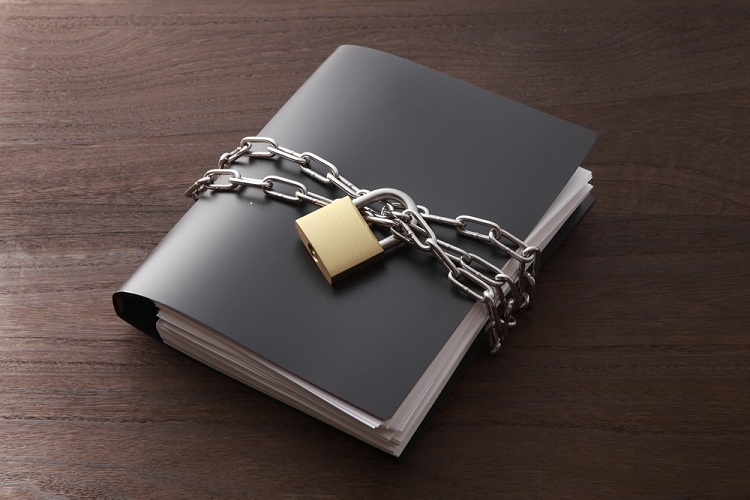

در صورتی که یک وب سایت از کوکی استفاده می نماید، سازمان مربوطه می تواند با استفاده از آن به اطلاعات بیشتری نیز دستیابی پیدا کند. نظیر الگوهای مرورگر که شامل سایر سایت هائی است که شما آنان را ملاقات نموده اید. در صورتی که سایتی را مشاهده می نمائید که دارای کدهای مخرب است، فایل های موجود بر روی کامپیوتر شما، رمزهای عبور ذخیره شده در حافظه موقت نیز می توانند در معرض تهدید باشند.

خلاصه گول ظاهر قشنگ دنیای تکنولوژی را نخورید تا زندگی آرام تری داشته باشید! رد پای شما در بسیاری از جاهای اینترنت باقی می ماند و در 100 درصد موارد به هیچ وجه راه فراری هم وجود ندارد. هدف ترساندن شما نیست و لازم است هشداری داده شود تا موقع کار کردن با اینترنت حواس تان را بیشتر جمع کنید.

4 راه برای راهیابی شما:

چگونه کاربران اینترنتی ردیابی میشوند؟

ردیابی توسط شرکت های ISP

شرکت های خدمات دهنده اینترنت یا ISP ها، می توانند تمام فعالیت های شما را زیر نظر بگیرند. تک تک صفحاتی که دیده اید، عکس ها ، فیلم ها ، دانلود ها و .... تقریبا چیزی وجود ندارد که از چشم ISP ها پنهان بماند. بعضی از کاربران تصور میکنند که اگر از نرم افزار های تغییر IP استفاده کنند دیگر کسی نمیتواند آنها را ردیابی کنند و باید گفت که این تصور کاملا غلط است! لازم به یادآوری است که یکی از مهم ترین روش های ردیابی کاربران توسط قوه قضاییه، استفاده از اطلاعات کاملا دسته بندی شده ISP ها است.

بنابراین مراقب رفتارها و فعالیت های اینترنتی خود باشید و اصلا به فرار از قانون فکر نکنید.

چگونه کاربران اینترنتی ردیابی میشوند؟

ردیابی توسط موتورهای جستجوگر مانند گوگل

آیا تا به حال فکر کرده اید چرا موتورهای جستجو گر خدامت رایگان ارائه میدهند؟ آیا میدانید هزینه های مربوط به سرور و کارمندان یک شرکت موتور جستجوگر چقدر است؟ موتور های جستجو ساختار بسیار پیچیده ای دارند اما همه این پردازش ها با سرعت باور نکردنی انجام میشود. وقتی یک فایل را در لپ تاپ خودتون جستجو میکنید ، چقدر طول میکشد تا ویندوز آن را پیدا کند؟ تازه این فقط یک نفر داره با این لپ تاپ کار میکنه. در هر لحظه چند صد میلیون نفر در دنیا دارند تو گوگل جستجو میکنند و گوگل بدون هیچ وقفه ای پاسخ همه این کاربران را میدهد. به نظر شما عجیب نیست؟ میدانید سرورهای گوگل چقدر قدرتمند هستند؟ به نظر شما چرا این خدمات رایگان است ؟ آیا درآمد تبلیغات در گوگل آنقدر زیاده که هم مخارج گوگل را تأمین میکند و هم سود آوری داشته باشد؟ بخش زیادی از درآمد گوگل از طریق آژانس امنیت ملی آمریکا NSA تأمین میشود. مهم این است که آمریکا متوجه شود مردم دنیا دارن به چه موضوعی فکر میکنند و دنبال چه اطلاعاتی هستند؟ بهتری روش برای جمع آوری اطلاعات جامع درباره افکار عمومی دنیا ، موتورهای جستجو هستند. شرکت های گوگل، یاهو، مایکروسافت، Baidu و همه موتورهای خستجو با هدف جمع آوری و فروش اطلاعات کاربران اینترنتی راه اندازی میشوند.

ردیابی توسط نرم افزار های مرورگر وب

ساخت یک مرورگر اینترنتی کار ساده ای نیست. برنامه نویسی مروگرهای اینترنتی بسیار پیچیده است و فقط یک تیم حرفه ای میتواند طراحی کند. شرکت هایی مثل گوگل برای به دست آوردن اطلاعات سرمایه گذاری های بزرگ تری میکنند. گوگل در سپتامبر 2008 نرم افزار Google Chrome را منتشر کرد. گوگل کروم برای سیستم عامل ویندوز ، لینوکس، iOS، OSX و اندروید منتشر شده است.

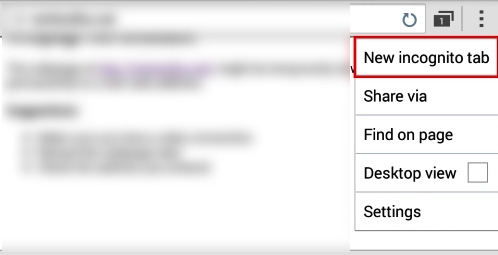

ساخت یک نرم افزار مرورگر آن هم برای چند پلتفروم ختلف کار بسیار پیچیده و پر هزینه ای است. مروگر کروم یکی از بهترین مرورگرهای دنیاست. مرورگر ها علاوه بر اینکه میتوانند کلمات کلیدی که توسط کاربران جستجو میشوند را ذخیره کنند. میتوانند اطلاعات شخصی داخل دستگاه کاربر ( لپ تاپ، موبایل، تبلت، .. ) را هم ذخیره و به سرور شرکت سازنده ارسال کنند. من توصیه میکنم از مرورگرهای متن باز Open Source مثل FireFox استفاده کنید. نرم افزار های Open Source نمیتوانند جاسوسی کنند اما نرم افزارهای رایگان دقیقا با هدف جمع آوری اطلاعات ساخته می شوند.

چگونه کاربران اینترنتی ردیابی میشوند؟

می دانید واژه UTMs به چه معنی می باشد؟

Urchin Tracking Modules یا UTMs، علامت های ردیابی هستند که به URLها اضافه می شوند. این علامات ابزاری در دست Google Analytics هستند تا بتواند تعداد کلیک های منحصر به فرد روی هر پیوند (Link) خاص، مسیرهایی انتخابیِ کاربران در یک وبگاه و مدت زمان سپری شده در هر صفحه را محاسبه کند.

اگر از اینکه فعالیت های شما در وب مدام زیر ذره بین باشد و رصد کنندگان گوگل آنها را دنبال کنند خسته شده اید می توانید از افزونه های زیر استفاده کنید.

مرورگر کروم

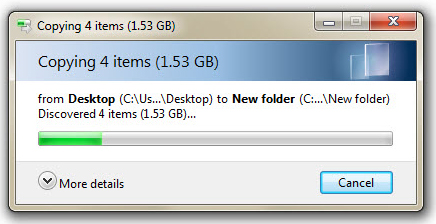

با نصب افزونه Tracking Token Stripper از وب استور کروم، به سادگی به هدف خود می رسید. فقط دقت کنید که بار نخست یک سربرگ (Tab) جدید باز کنید و قبلی را ببندید تا افزونه، عملیاتی شود.

مرورگر فایرفاکس

افزونه Clean Links کار مشابه TTS کروم را در فایرفاکس انجام می دهد و کمی هم پیشرفته تر از معادل کرومی خود عمل کند. با نصب این افزونه ها دیگر با خیال راحت و بدون دغدغه به وبگردی بپردازید و لینک به اشتراک بگذارید. اما در عوض با این کار وبگاه های مورد علاقه شما هم از داشتن آمار و تحلیل های کلی برای بهبود عملکرد خود محروم می شوند و بالتبع شما هم تحت تاثیر قرار می گیرید. به نظر شما UTMها مفید هستند یا فقط ابزاری برای جاسوسی گوگل و سود جویی آن است.

چگونه کاربران اینترنتی ردیابی میشوند؟

ردیابی از طریق شبکه های اجتماعی

شبکه های اجتماعی فقط و فقط با هدف جمع آوری اطلاعات ساخته میشوند. الان شبکه های اجتماعی موبایلی خیلی مد شده و تقریبا کسی نیست که در این سیستم ها عضو نباشد. شرکت های سازنده این شبکه های اجتماعی مثل Whatsapp میگویند که اطلاعاتتان پیش ما امن است و این حرف بسیار خنده دارد. شبکه های اجتماعی این امکان را فراهم میکنند تا شما با افراد مختلف دوست شوید و آن وقت تمام روابط تتان را تحت نظارت میگیرند.

همه این اطلاعات توسط تکنولوژی های نرم افزاری جمع آوری و تجزیه و تحلیل میشود و اصلا نیازی به کارمند نیست. اتاق فکر شرکت های شبکه های اجتماعی مثل اینستاگرام ، واتس اپ، وایبر و تانگو و .... قدرت تجزیه و تحلیل بالایی دارند و خیلی خوب میدانند چیکار کنند تا مردم مثل بچه های دو ساله همه تفکراتشان را بروز بدهند.

چگونه کاربران اینترنتی ردیابی میشوند؟

ردیابی توسط اوپراتور تلفن همراه

امروزه همه میدانند که تمام SMS های شما به مدت 6 ماه در بانک اطلاعاتی اوپراتور های تلفن همراه ذخیره میشود و یکی از روش های اثبات جرم و ردیابی کاربران، مشاهده گزارش کامل SMS ها است. علاوه بر این شرکت های ارائه دهنده سرویس تلفن همراه ، اینترنت 3G هم ارئه میدهند و در واقع ISP هم هستند و اجازه ذخیره سازی و ردیابی کاربران اینترنت را دارند. ( البته با حکم قاضی و بنا به درخواست قوه قضاییه ).